Hardware Breakpoints: Una Alternativa Silenciosa a los Hooks Tradicionales

En este artículo vamos a adentrarnos en una forma distinta de interceptar la ejecución de funciones en Windows: los hardware breakpoints. Veremos cómo funcionan internamente, qué registros intervienen, cómo se manejan las excepciones que generan y por qué pueden ser una alternativa más limpia y sigilosa para tareas de hooking o análisis de código en tiempo de ejecución.

Introducción a Hardware Breakpoints

Cuando se trabaja en hooking de funciones en Windows, una de las técnicas más comunes es usar trampolines: pequeños fragmentos de código que redirigen el flujo de ejecución hacia una función de desvío (detour). Normalmente, esto se logra inyectando una instrucción de salto incondicional (jmp) en la función original. De esta forma, cuando el programa intenta ejecutar el código legítimo, en realidad termina ejecutando nuestra lógica personalizada.

El método funciona bien, pero tiene un problema serio: es fácil de detectar.

Un análisis de memoria que compare el código de una función en disco con el que está cargado en memoria puede identificar modificaciones sospechosas, es decir, nuestros trampolines. Incluso una simple búsqueda del opcode del salto (E9 o EB) puede delatarnos [1].

Además, este tipo de hook requiere cambiar los permisos de la memoria para escribir el shellcode, algo que también puede levantar alertas o dejar rastros (IoCs).

Una alternativa mucho más discreta y elegante son los hardware breakpoints, combinados con un Vectored Exception Handler (VEH) [2]. Esta técnica permite interceptar la ejecución de funciones sin modificar su código directamente, aprovechando las capacidades de depuración que ofrece el propio procesador.

¿Qué es un VEH (Vectored Exception Handler)?

Un Vectored Exception Handler es una función registrada por un proceso para interceptar excepciones en tiempo de ejecución [2].En pocas palabras, actúa como un “gancho global” para todas las excepciones que se disparen en la aplicación.

Cuando ocurre una interrupción como un hardware breakpoint, el sistema operativo llama al VEH antes que a cualquier otro manejador, dándonos la oportunidad de ejecutar nuestro propio código para decidir qué hacer: redirigir el flujo, registrar información, o incluso modificar el contexto de ejecución.

En este punto ya tenemos claro por qué los hooks tradicionales basados en trampolines pueden delatarse con facilidad. Ahora bien, ¿cómo podemos interceptar la ejecución de una función sin tocar su código? Para responder a eso, necesitamos entender primero qué es exactamente un breakpoint y cómo funcionan sus variantes más comunes.

Software vs Hardware Breakpoints

Para entender los hardware breakpoints, primero hay que tener clara la idea de un software breakpoint.

Cuando estableces un breakpoint en un depurador (por ejemplo, en Visual Studio), lo que ocurre internamente es que el depurador inyecta la instrucción int 3 en la dirección de memoria donde quieres detener la ejecución. Esta instrucción, cuyo opcode es 0xCC, genera una interrupción de software que notifica al sistema operativo que se ha alcanzado un punto de interrupción [3].

Al ejecutarse esa instrucción, se lanza una excepción específica (EXCEPTION_BREAKPOINT) que es capturada por el manejador de excepciones del depurador [4]. De este modo, el depurador puede inspeccionar el estado de la CPU, los registros y la memoria justo en ese punto.

Los hardware breakpoints funcionan de una forma parecida: también provocan una excepción, pero sin alterar el código del programa. En lugar de inyectar una instrucción en memoria, el procesador utiliza registros especiales de depuración (Dr0, Dr1, Dr2 y Dr3) para guardar las direcciones donde queremos que se detenga la ejecución. Cuando la CPU intenta ejecutar o acceder a alguna de esas direcciones, genera una excepción del tipo EXCEPTION_SINGLE_STEP, la cual puede ser interceptada por nuestro manejador de excepciones (el VEH).

En otras palabras, el mecanismo de interrupción es similar, pero el trigger es completamente diferente: uno se basa en código modificado (software), el otro en el hardware mismo del procesador.

En general, todo gira en torno a los registros de depuración y un conjunto de flags que controlan su comportamiento. A continuación veremos qué función cumple cada una de estas piezas.

Los Registros de Depuración y el EFLAGS

Hasta ahora sabemos que los hardware breakpoints nos permiten detener la ejecución en puntos específicos del código sin modificarlo. Pero ¿cómo sabe exactamente la CPU dónde hacerlo? La respuesta está en un conjunto de registros internos del procesador llamados registros de depuración (debug registers).

Registros de depuración

Los procesadores x86 y x64 disponen de ocho registros de este tipo, aunque en la práctica los que realmente nos interesan son los siguientes:

- Dr0 a Dr3, que almacenan las direcciones de memoria donde se colocan los breakpoints.

- Dr6, que indica cuál de ellos se ha activado.

- Dr7, que controla qué breakpoints están habilitados y bajo qué condiciones deben dispararse.

El más importante de estos registros de control es Dr7, también conocido como Debug Control Register. Este registro es el que realmente decide qué breakpoints están activos y bajo qué condiciones deben dispararse. Cada uno de los cuatro posibles breakpoints (Dr0–Dr3) tiene sus propios bits de configuración dentro de Dr7.

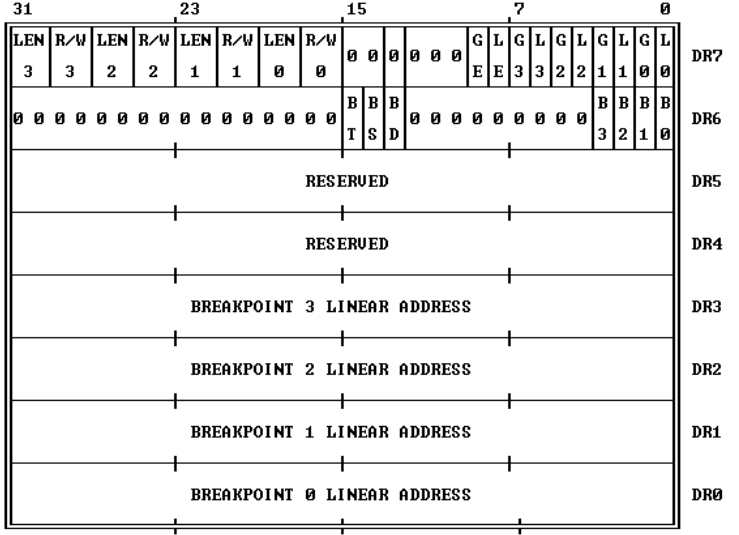

En la figura siguiente se puede ver cómo se distribuyen estos campos: en la parte baja aparecen los cuatro registros Dr0–Dr3, que almacenan las direcciones de los breakpoints, y en la parte superior se encuentran los bits de control de Dr6 y Dr7.

Los bits G0–G3 dentro de Dr7 son los encargados de habilitar los global breakpoints. Por ejemplo, si el breakpoint configurado en Dr0 debe activarse, el bit G0 de Dr7 se establece en 1. Del mismo modo, G1, G2 y G3 activan los breakpoints definidos en Dr1, Dr2 y Dr3 respectivamente. Si alguno de estos bits está en 0, el breakpoint correspondiente simplemente no se dispara.

Además de los bits G, el registro Dr7 también contiene otros campos para definir el tipo de acceso que generará la interrupción: ejecución, lectura o escritura. Esto permite un control muy fino sobre el comportamiento del breakpoint. Por ejemplo, podríamos hacer que un breakpoint se active únicamente cuando se escriba en una determinada dirección de memoria, algo útil para detectar modificaciones en estructuras críticas o variables específicas.

EFLAGS

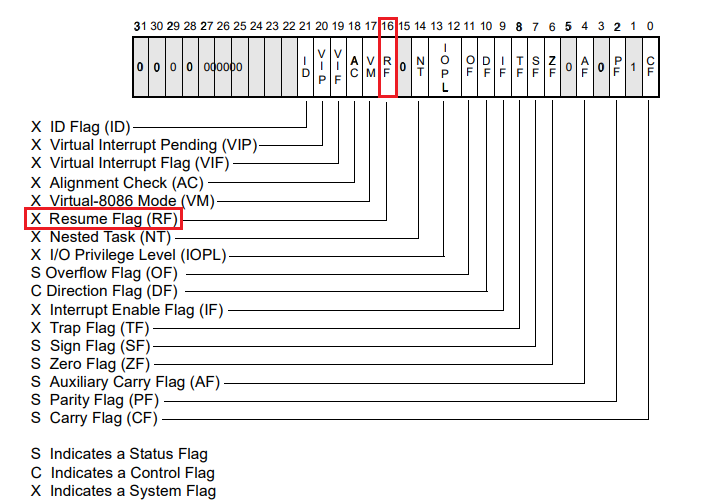

Cuando un hardware breakpoint se activa, la CPU genera una excepción EXCEPTION_SINGLE_STEP. En ese momento, el flujo del programa se detiene y pasa al manejador de excepciones configurado (nuestro Vectored Exception Handler). Sin embargo, para que el programa pueda continuar después de manejar la excepción, el procesador depende de un mecanismo interno controlado por el EFLAGS, un registro de estado que almacena distintas flags del procesador relacionadas con control, sistema y resultado de operaciones.

Entre estas flags, una de las más importantes para el manejo de hardware breakpoints es el Resume Flag (RF), ubicado en el bit 16 del registro. El RF le indica al procesador si debe continuar la ejecución normalmente tras una excepción o si debe volver a detenerse en el mismo punto. Cuando el RF está en 1, la CPU sabe que debe reanudar el flujo normal y “saltar” temporalmente el breakpoint que la detuvo; si está en 0, la CPU volverá a lanzar la excepción en el mismo lugar, generando un bucle de interrupciones.

La siguiente figura muestra la distribución del registro EFLAGS y la posición exacta del Resume Flag (RF) resaltado en rojo:

En la práctica, cuando nuestro VEH ha terminado de procesar la excepción y quiere que el programa siga su curso, lo único que debe hacer es establecer ese bit en 1 antes de devolver el control. De este modo, evitamos que el mismo breakpoint se dispare de nuevo inmediatamente después.

Ejemplo: El flujo de ejecución con un Hardware Breakpoint

Imaginemos que queremos interceptar una función del sistema llamada TargetFunction(), ubicada en la dirección 0x401000. Nuestro objetivo es ejecutar una rutina propia cada vez que el programa intente llamar a esa función, pero sin modificar su código.

Antes de configurar el breakpoint, lo primero que debemos hacer es registrar un Vectored Exception Handler (VEH). Este manejador será el encargado de procesar cualquier excepción que ocurra dentro del proceso, incluyendo la que generará el breakpoint. El sistema operativo nos permite hacerlo mediante la API AddVectoredExceptionHandler, que asocia una función de manejo de excepciones al proceso. A partir de ese momento, cada vez que ocurra una excepción de cualquier tipo, Windows llamará a nuestro VEH antes que a otros manejadores.

Una vez que tenemos el VEH preparado, indicamos al procesador que queremos que vigile la dirección 0x401000. Para ello guardamos esa dirección dentro del registro Dr0, y activamos el bit G0 en el registro Dr7. Esto le dice al procesador: “cuando la instrucción actual que se está ejecutando coincida con 0x401000, genera una excepción y detén la ejecución”.

A partir de ese momento, lo que ocurre es que el hardware de depuración del procesador compara internamente la dirección de instrucción que está a punto de ejecutarse con las direcciones almacenadas en Dr0–Dr3. Esta comprobación se realiza automáticamente en cada ciclo de instrucción, a nivel de microarquitectura, por lo que no supone ningún impacto apreciable en el rendimiento.

Cuando el flujo de ejecución del programa llega a la instrucción ubicada en 0x401000, el procesador detecta la coincidencia con el valor guardado en Dr0 y genera una excepción EXCEPTION_SINGLE_STEP. En ese momento, Windows interrumpe temporalmente el hilo que estaba ejecutándose y transfiere el control a nuestro Vectored Exception Handler.

El VEH recibe el contexto completo del hilo (los registros, el puntero de instrucción y el contenido del registro EFLAGS) y analiza la causa de la excepción. Si detecta que el breakpoint que provocó la interrupción es el que configuramos en 0x401000, puede ejecutar la acción que nosotros queramos: registrar la llamada, modificar valores, redirigir la ejecución a otra parte del código…

Cuando el VEH termina su trabajo, necesita devolver el control al programa para que continúe su ejecución. Sin embargo, si simplemente reanuda el hilo, el procesador volverá a detectar la misma dirección 0x401000 y lanzará de nuevo la excepción, entrando en un bucle. Para evitarlo, el VEH ajusta el Resume Flag (RF) dentro del registro EFLAGS, colocándolo en 1. Esto indica al procesador que debe continuar la ejecución y saltarse temporalmente el breakpoint que la detuvo.

Con el RF activado, el VEH devuelve el control al sistema y la CPU reanuda la ejecución de la primera instrucción de TargetFunction().

El resultado es que el programa continúa normalmente, pero nuestro manejador ha podido interceptar la llamada justo antes de su ejecución, sin modificar el código original ni alterar el flujo visible del programa.

Aspectos a tener en cuenta

Antes de lanzarse a implementar hardware breakpoints en un entorno real, conviene entender algunas particularidades importantes del funcionamiento interno de esta técnica. Aunque el concepto parece simple, hay detalles del funcionamiento interno que pueden provocar comportamientos inesperados si no se manejan correctamente. A continuación, intento dar algunos apuntes sobre esta técnica que a mí me han parecido útiles y/o interesantes.

Ejecución dentro del proceso objetivo

Los hardware breakpoints no pueden instalarse de forma remota ni actuar sobre otros procesos directamente. Esto se debe a que los registros de depuración (Dr0–Dr3, Dr6, Dr7) pertenecen al contexto de cada hilo dentro de un proceso concreto. Por tanto, cualquier breakpoint debe configurarse desde dentro del proceso objetivo, o al menos desde un hilo que le pertenezca.

En otras palabras, si se quiere aplicar esta técnica sobre un proceso externo, primero es necesario inyectar código o una DLL que se ejecute en su espacio de memoria. Una vez dentro, ya se pueden modificar los registros de depuración del hilo deseado mediante las APIs de Windows (GetThreadContext y SetThreadContext).

Breakpoints por hilo

Un detalle que suele pasar desapercibido es que los hardware breakpoints son por hilo, no por proceso. Cada hilo tiene su propio conjunto de registros de depuración, por lo que un breakpoint configurado en un hilo no afectará a los demás.

Esto tiene dos consecuencias prácticas:

- Si el proceso tiene varios hilos y solo se configura el breakpoint en uno, los demás hilos no lo dispararán.

- Si se desea interceptar una función que puede ser llamada desde distintos hilos, será necesario replicar la configuración del breakpoint en cada uno de ellos.

Hay que tener en cuenta que pueden aparecer nuevos hilos en nuestro proceso objetivo. Esto implica que debemos monitorizar la creación de nuevos hilos dentro del proceso objetivo y configurar en ellos los hardware breakpoints correspondientes tan pronto como se inicien.

Múltiples breakpoints simultáneos

Los procesadores x86 y x64 permiten hasta cuatro hardware breakpoints activos por hilo, correspondientes a los registros Dr0, Dr1, Dr2 y Dr3. Esto nos da cierto margen para instalar varios hooks al mismo tiempo, siempre que no se superen esos cuatro puntos de interrupción.

Por ejemplo, podríamos tener:

Dr0vigilando0x401000para interceptarTargetFunctionA().Dr1apuntando a0x402000paraTargetFunctionB().Dr2yDr3reservados para otras rutinas internas o comprobaciones de integridad.

Más allá de esos cuatro, no es posible añadir nuevos breakpoints por hardware.

Protección de las funciones detour

Cuando se trabaja con varios breakpoints o múltiples hilos, es fundamental garantizar que el acceso a las rutinas de desvío (detour functions) sea seguro y sincronizado. Dado que varios hilos pueden activar breakpoints de forma concurrente, es buena práctica utilizar secciones críticas (critical sections) para evitar condiciones de carrera.

Esto se logra utilizando las APIs de sincronización de Windows, como InitializeCriticalSection, EnterCriticalSection y LeaveCriticalSection. De esta forma, solo un hilo puede ejecutar la rutina detour a la vez, lo que mantiene la coherencia del estado interno y previene resultados indeterminados. En mi caso, he preferido utilizar mutexes, ya que simplifican la protección de datos compartidos y reducen el riesgo de corrupciones.

Ejemplos prácticos y referencias

Te invito a que crees tu propia implementación para acabar de entender la técnica.

Si quieres ver una implementación real de este tipo de hooks, puedes consultar mi proyecto RustMalDev - HWBP Hooking, donde se demuestra cómo aplicar hardware breakpoints y manejar excepciones con un VEH en Rust. Es algo distinta a otras pero en general creo que es funcional y que se puede aprender algo de ella si programas en Rust.

También existen implementaciones equivalentes en C, como el proyecto HardwareBreakpointHook, que muestra una aproximación más tradicional empleando las APIs de depuración de Windows y el manejo explícito de contextos de hilo. También muy útil como ejemplo.

Ambos proyectos son un excelente punto de partida para experimentar y adaptar la técnica a distintos lenguajes o entornos.

Referencias

[1] StackOverflow, “What is the difference between hardware and software breakpoints?”, Stack Overflow, 2012. [Online]. Available: https://stackoverflow.com/questions/8878716/what-is-the-difference-between-hardware-and-software-breakpoints

[2] Microsoft, “Vectored Exception Handling”, Windows Dev Center. [Online]. Available: https://learn.microsoft.com/en-us/windows/win32/debug/vectored-exception-handling

[3] Wikipedia, “INT (x86 instruction)”, Wikipedia. [Online]. Available: [https://en.wikipedia.org/wiki/INT_(x86instruction)#](https://en.wikipedia.org/wiki/INT(x86_instruction)#)

[4] Microsoft, “Exception Handling”, Windows Dev Center. [Online]. Available: https://learn.microsoft.com/en-us/windows/win32/debug/exception-handling

[5] Intel Corporation, Intel 64 and IA-32 Architectures Software Developer’s Manual, Volume 3 (System Programming Guide), 2023. [Online]. Available: https://www.intel.com/content/dam/support/us/en/documents/processors/pentium4/sb/253669.pdf